Ինչ է Cisco eap արագ մոդուլի ծրագիրը: Cisco LEAP մոդուլ - ինչ է այս ծրագիրը: Ինչ է Cisco eap արագ մոդուլը

Այսօր մենք կանդրադառնանք.

Windows-ով աշխատող համակարգչի վրա աշխատելիս օգտատերը պետք է միշտ հետևի, թե ինչ է կատարվում իր համակարգչում: Սա օպերացիոն համակարգհամարվում է աշխարհում ամենատարածվածը, ուստի անթիվ ծրագրեր, վիրուսներ և գործիքներ են մշակվել, որպեսզի այն ներթափանցի ձեր համակարգչի վրա ծրագրակազմ: Մասնավորապես, այսօր մենք կքննարկենք այն իրավիճակը, երբ դուք նկատել եք Cisco LEAP Module ծրագիրը ձեր համակարգչի վրա տեղադրված ծրագրերի կամ գործընթացների ցանկում:

Եթե ձեր համակարգչում անծանոթ ծրագրակազմ եք տեսել, ապա այն կարող է մուտք գործել ձեր համակարգիչ երեք եղանակով՝ դուք ինքներդ տեղադրել եք այն, բայց չեք հիշում, դա արել է մեկ այլ համակարգչի օգտատեր ձեր փոխարեն, կամ ծրագրի տեղադրման ժամանակ՝ վանդակները: այդ պատասխանը լրացուցիչ ծրագրեր տեղադրելու համար:

Բնականաբար, համակարգչում նկատելով Cisco LEAP Module ծրագիրը, երկու հարց է առաջանում՝ ինչ ծրագիր է, և արդյոք վիրուս չէ։

Մի քիչ Cisco-ի մասին

Cisco-ն բավականին հայտնի ամերիկյան ընկերություն է, որը մշակում և վաճառում է ցանցային սարքավորումներ: Մեր երկրում օգտատերերը հազվադեպ են իմանում այս ընկերության մասին, սակայն արտերկրում գրեթե ցանկացած ամերիկյան ընկերություն կամ տուն ունի Cisco երթուղիչ և այլ ցանցային սարքավորումներ և ծրագրային ապահովում:

Ինչ է Cisco LEAP մոդուլի ծրագիրը

Իրականում, Cisco LEAP Module ծրագիրը միայն ծրագրային փաթեթի մի մասն է, որն ուղղված է Cisco Wi-Fi ցանցերում նույնականացման արձանագրությունների կազմաձևմանը:

Խոսելով մասնավորապես Cisco LEAP մոդուլի մասին, ծրագիրը հանդես է գալիս որպես Lightweight Extensible Authentication Protocol և հանդիսանում է թեթև ընդարձակվող վավերացման արձանագրության մոդուլ:

Արդյո՞ք այս ծրագիրը անհրաժեշտ է:

Ոչ, եթե դուք Cisco ցանցային սարքավորումների օգտագործող չեք:

Ո՞րն է համակարգչից ծրագիրը հեռացնելու լավագույն միջոցը:

Այս գործիքը պետք է հեռացվի համակարգչից Cisco-ի այլ ծրագրերի հետ միասին: Այս գործողությունը կարող եք կատարել ստանդարտ եղանակով «Control Panel» մենյուի միջոցով, բայց ավելի լավ կլինի, եթե հեռացման համար օգտագործեք Revo Uninstaller ծրագիրը, որն ուղղված է ծրագրերը համակարգչից ամբողջությամբ հեռացնելուն:

Cisco LEAP մոդուլի հեռացում կառավարման վահանակից

Cisco LEAP մոդուլի հեռացում Revo Uninstaller-ի միջոցով

Մենք խորհուրդ ենք տալիս հեռացնել ծրագրերը Revo Uninsaller-ի միջոցով այն պարզ պատճառով, որ բացի ստանդարտ տեղահանումից, ծրագիրը լրացուցիչ սկանավորելու է համակարգը մնացած ֆայլերի, թղթապանակների և ռեեստրի գրառումների համար: Այս գործիքը թույլ կտա հնարավորինս արդյունավետ կերպով հեռացնել ծրագրերը ձեր համակարգչից՝ վերացնելով հնարավոր կոնֆլիկտները և բարձրացնելով համակարգի աշխատանքը:

- Անհրաժեշտության դեպքում ներբեռնեք Revo Uninstaller ծրագիրը այս հղումից և տեղադրեք համակարգիչը: Գործարկեք ծրագիրը: Երբ էկրանին կհայտնվի տեղադրված ծրագրերի ցանկը, գտեք Cisco LEAP Module ծրագիրը, աջ սեղմեք դրա վրա և ընտրեք Uninstall: Ավարտեք տեղահանման ընթացակարգը՝ հետևելով համակարգի հուշումներին: Սկանավորման փուլում խորհուրդ ենք տալիս ընտրել «Լրիվ» տարրը, քանի որ միայն այս կերպ ծրագիրը առավել մանրակրկիտ ստուգում է համակարգը:

- Ստուգեք ցանկը և . Նրանք պետք է հեռացվեն նույն կերպ:

- Վերագործարկեք ձեր համակարգիչը, որպեսզի համակարգը մշտապես ընդունի փոփոխությունները:

Այսքանը այս թեմայում է:

Այս հոդվածը ներկայացնում է անլար օգտվողի EAP (Extended Authentication Protocol) նույնականացման կարգաբերման օրինակ RADIUS սերվերի տեղական տվյալների բազայում Cisco IOS®-ով աշխատող մուտքի կետում:

Շնորհիվ EAP-ում մուտքի կետի խաղացած պասիվ դերի (այն անլար հաճախորդի փաթեթները փոխակերպում է լարային փաթեթների և դրանք ուղարկում իսկորոշման սերվեր և հակառակը), այս կոնֆիգուրացիան օգտագործվում է գրեթե բոլոր EAP մեթոդներով: Այս մեթոդները ներառում են (սակայն չեն սահմանափակվում) LEAP, Secure EAP (PEAP)-MS Mutual Authentication Protocol (CHAP) տարբերակ 2, PEAP Generic Token Card (GTC), EAP Flexible Authentication over Secure Tunnel (FAST), EAP Security Protocol transport. շերտ (TLS) և EAP-Tunneled TLS (TTLS): Դուք պետք է համապատասխան կերպով կազմաձևեք վավերացման սերվերը EAP մեթոդներից յուրաքանչյուրի համար: Այս հոդվածը պարունակում է տեղեկատվություն միայն մուտքի կետի ստեղծման մասին:

Պահանջներ

Կարգավորման ընթացքում կարող են պահանջվել հետևյալ գիտելիքները.

- Հասկանալով Cisco IOS GUI կամ CLI:

- EAP վավերացման հայեցակարգի ընդհանուր պատկերացում:

Օգտագործված բաղադրիչներ

- Cisco Aironet մուտքի կետ, որն աշխատում է Cisco IOS-ով:

- Վիրտուալ LAN (VLAN), ենթադրենք, որ ցանցում կա միայն մեկը:

- RADIUS վավերացման սերվերը հաջողությամբ ինտեգրվում է օգտագործողի տվյալների բազայում:

- Cisco LEAP-ը և EAP-FAST-ն աջակցում են նույնականացման հետևյալ սերվերներին.

- Cisco անվտանգ մուտքի վերահսկման սերվեր (ACS)

- Cisco Access Registrar (CAR)

- Funk Steel գոտիով շառավղով

- Interlink Merit

- Microsoft PEAP-MS-CHAP տարբերակը 2-ը և PEAP-GTC-ն աջակցում են նույնականացման հետևյալ սերվերներին.

- Microsoft Internet Authentication Service (IAS)

- Cisco Secure ACS

- Funk Steel գոտիով շառավղով

- Interlink Merit

- Թույլտվությունը կարող է իրականացվել Microsoft-ի նույնականացման ցանկացած այլ սերվերի կողմից:

- Անհրաժեշտ է խորհրդակցել հաճախորդի մոտ տեղադրված սարքավորումների արտադրողի հետ՝ պարզաբանելու համար, թե ինչ պայմաններում են նույնականացման սերվերները, որոնք աշխատում են EAP-TLS, EAP-TTLS և այլ EAP մեթոդներով, որոնք ապահովված են իրենց արտադրանքով:

Այս փաստաթղթի տեղեկատվությունը ստեղծվել է հատուկ նախագծված լաբորատոր պայմաններում փորձարկման սարքավորումների միջոցով: Գրելիս այս փաստաթուղթըօգտագործվել են միայն լռելյայն կազմաձևով սարքերից ստացված տվյալները: Արտադրական ցանցում դուք պետք է հասկանաք բոլոր հրամանների կատարման հետևանքները:

Կարգավորում

Այս կոնֆիգուրացիան ենթադրում է, որ EAP նույնականացումը կազմաձևված է մուտքի կետի վրա, որն աշխատում է IOS-ով:

Ինչպես գաղտնաբառի վրա հիմնված նույնականացման ալգորիթմներից շատերը, Cisco LEAP-ը ենթակա է բառարանային հարձակումների: Խոսքը Cisco LEAP-ի նոր տեսակի հարձակման կամ նոր խոցելիության մասին չէ: Բառարանների հարձակումները մեղմելու համար հարկավոր է մշակել գաղտնաբառի ուժեղ քաղաքականություն: Սա ներառում է ուժեղ գաղտնաբառերի օգտագործումը և դրանք պարբերաբար փոխելը:

Ցանցային EAP կամ բաց նույնականացում EAP-ով

EAP/802.1x-ի վրա հիմնված նույնականացման ցանկացած մեթոդի դեպքում կարող է հարց առաջանալ, թե որո՞նք են տարբերությունները ցանցային EAP-ի և EAP-ով բաց նույնականացման միջև: Սա վերաբերում է «Authentication Algorithm» դաշտի արժեքներին հսկիչ և պարտադիր փաթեթների վերնագրերում: Անլար հաճախորդի սարքերի արտադրողներից շատերը սահմանում են այս դաշտը 0-ի (բաց նույնականացում) և այնուհետև նշում են, որ ցանկանում են EAP նույնականացում ավելի ուշ՝ ասոցիացիայի գործընթացում: Cisco-ի արտադրանքներում այս արժեքը դրված է այլ կերպ, մասնավորապես EAP ցանցի արձանագրության դրոշի հետ կապի սկզբից:

Եթե ցանցն ունի հաճախորդներ, որոնք.

- Cisco-ի հաճախորդներ - պետք է օգտագործեն ցանցային EAP:

- Երրորդ կողմի հաճախորդներ (ներառյալ CCX-ին համապատասխանող արտադրանքները) – Պետք է օգտագործեն բաց նույնականացում EAP-ով:

- Cisco-ի և երրորդ կողմի հաճախորդի սարքերի համակցություն. Պետք է ընտրվեն և՛ ցանցային EAP, և՛ բաց նույնականացում EAP-ով:

Նույնականացման սերվերի սահմանում

EAP-ի կազմաձևման առաջին քայլը վավերացման սերվերի սահմանումն ու հաղորդակցությունն է:

1. Սերվերի կառավարչի մուտքի կետի ներդիրում (մենյուի տարր Անվտանգություն > Սերվերի կառավարիչ), կատարեք հետևյալը.

- Սերվեր դաշտում մուտքագրեք նույնականացման սերվերի IP հասցեն:

- Նշեք ընդհանուր գաղտնիքը և նավահանգիստները:

- Սեղմել դիմելսահմանում ստեղծելու և բացվող ցուցակները համալրելու համար:

- Սահմանեք սերվերի IP հասցեն «Սերվերի կանխադրված առաջնահերթություններ > EAP վավերացման տեսակը > առաջնահերթություն 1» դաշտում:

- Սեղմել դիմել.

AP# կարգավորել տերմինալը

AP (կոնֆիգուրացիա)# aaa խմբի սերվերի շառավիղը rad_eap

AP (config-sg-radius)# սերվեր 10.0.0.3 auth-port 1645 acct-port 1646

AP (config-sg-radius)# ելք

AP (կոնֆիգուրացիա)# աաա նոր-մոդել

AP (կոնֆիգուրացիա)# aaa վավերացման մուտքի eap_methods խումբ rad_eap

AP (կոնֆիգուրացիա)# radius-server host 10.0.0.3 auth-port 1645

acct պորտ 1646 բանալի labap1200ip102

AP (կոնֆիգուրացիա)# վերջ

AP# գրել հիշողություն

2. Մուտքի կետը պետք է կազմաձևվի նույնականացման սերվերում որպես AAA հաճախորդ:

Օրինակ, Cisco Secure Access Control Server-ի վրա այն կազմաձևված է Ցանցի կազմաձևման էջում, որը սահմանում է մուտքի կետի անունը, IP հասցեն, ընդհանուր գաղտնի գաղտնաբառը և նույնականացման եղանակը (RADIUS Cisco Aironet կամ RADIUS Cisco IOS/PIX): Ոչ մուտքի հսկողության վավերացման սերվերների մասին տեղեկությունների համար տես դրանց արտադրողի փաստաթղթերը:

Դուք պետք է համոզվեք, որ նույնականացման սերվերը կազմաձևված է օգտագործելու ցանկալի EAP նույնականացման մեթոդը: Օրինակ, Cisco Secure Access Control Server-ի համար, որն օգտագործում է LEAP, դուք պետք է կարգավորեք LEAP նույնականացումը System Configuration - Global Authentication Setup էջում: Սեղմել Համակարգի կոնֆիգուրացիա, ապա սեղմեք Համաշխարհային նույնականացման կարգավորում. Ոչ Access Server վավերացման սերվերների կամ այլ EAP մեթոդների մասին տեղեկությունների համար տես դրանց արտադրողի փաստաթղթերը:

Հետևյալ նկարը ցույց է տալիս, թե ինչպես է Cisco Secure ACS-ը կազմաձևված՝ օգտագործելու PEAP, EAP-FAST, EAP-TLS, LEAP և EAP-MD5:

Հաճախորդի վավերացման մեթոդների սահմանում

Երբ մուտքի կետը որոշի, թե որտեղ պետք է ուղարկվի հաճախորդի նույնականացման հարցումը, այն պետք է կազմաձևվի հետևյալ մեթոդների կիրառման համար:

Նշում:Այս հրահանգները նախատեսված են WEP-ի վրա հիմնված տեղադրման համար:

1. Գաղտնագրման կառավարչի մուտքի կետի ներդիրում (մենյուի տարր Անվտանգություն > Գաղտնագրման կառավարիչ) դուք պետք է անեք հետևյալը.

- Նշեք օգտագործումը WEP կոդավորումը.

- Նշեք, որ WEP-ի օգտագործումը պարտադիր է Պարտադիր.

- Համոզվեք, որ բանալու չափը սահմանված է 128 բիթ.

- Սեղմել դիմել.

Կարող եք նաև գործարկել հետևյալ հրամանները CLI-ից.

AP# կարգավորել տերմինալը

Մուտքագրեք կազմաձևման հրամանները՝ մեկ տողում: Ավարտեք CNTL/Z-ով:

AP (կոնֆիգուրացիա)# ինտերֆեյս dot11radio 0

AP(config-if)# գաղտնագրման ռեժիմը պարտադիր է

AP(config-if)# վերջ

AP# գրել հիշողություն

2. Կատարեք հետևյալ գործողությունները SSID Manager մուտքի կետի ներդիրում (մենյուի տարր Անվտանգություն > SSID կառավարիչ):

- Ընտրեք ցանկալի SSID-ը:

- «Նույնականացման մեթոդներն ընդունված» բաժնում նշեք վանդակը բացելև ընտրելու համար օգտագործեք բացվող ցուցակը EAP-ի հետ.

- Նշեք վանդակը Ցանց-EAPեթե ունեք Cisco հաճախորդի քարտ:

- Սեղմել դիմել.

Կարող եք նաև գործարկել հետևյալ հրամանները CLI-ից.

AP# կարգավորել տերմինալը

Մուտքագրեք կազմաձևման հրամանները՝ մեկ տողում: Ավարտեք CNTL/Z-ով:

AP (կոնֆիգուրացիա)# ինտերֆեյս dot11radio 0

AP(config-if)# ssid ssid labap1200

AP (config-if-ssid)# նույնականացումը բաց eap eap_methods

AP (config-if-ssid)# նույնականացման ցանց-eap eap_methods

AP (config-if-ssid)# վերջ

AP# գրել հիշողություն

Երբ հիմնական ֆունկցիոնալությունը հաստատվի, որ ճիշտ է աշխատում հիմնական EAP-ի կարգավորումների հետ, կարող են ավելացվել լրացուցիչ գործառույթներ և բանալիների կառավարում: Տեղադրեք ավելի բարդ գործառույթներ ֆունկցիոնալ բազայի վերևում, որպեսզի հեշտացնեք անսարքությունների վերացումը:

Փորձաքննություն

Այս բաժինը պարունակում է տեղեկատվություն, որը կարող է օգտագործվել՝ ստուգելու, որ կազմաձևումն աշխատում է:

Որոշ հրամաններ ցուցադրումաջակցվում է գործիքի կողմից Արդյունքների թարգմանիչ գործիք(միայն համար գրանցվածօգտվողներ), որը թույլ է տալիս դիտել հրամանի ելքի վերլուծությունը ցուցադրում.

ցույց տալ շառավիղ սերվեր-խմբի բոլորը– Ցուցակում է բոլոր կազմաձևված RADIUS սերվերի խմբերը մուտքի կետում:

Անսարքությունների վերացում

Անսարքությունների վերացման կարգը

Ձեր կազմաձևումը շտկելու համար հետևեք հետևյալ քայլերին.

- Հաճախորդի կողմի կոմունալ կամ ծրագրաշարում նոր պրոֆիլ կամ կապ պետք է ստեղծվի նույն կամ նմանատիպ կարգավորումներով՝ ապահովելու համար, որ հաճախորդի կարգավորումներում ոչինչ չի վնասվել:

- Հաջող նույնականացման վրա ազդող ՌԴ միջամտության հնարավորությունը բացառելու համար անհրաժեշտ է ժամանակավորապես անջատել նույնականացումը՝ օգտագործելով հետևյալ քայլերը.

- Կատարեք հրամաններ CLI-ից ոչ նույնականացում բաց eap eap_methods, ոչ նույնականացման ցանց-eap eap_methods և նույնականացում բաց.

- SSID Manager էջի GUI-ից դուք պետք է հանեք նշումը Ցանց-EAP, նշեք վանդակը բացելև վերադարձրեք բացվող ցանկը Ոչ մի հավելում. Եթե հաճախորդը հաջողությամբ համապատասխանում է, ապա ռադիոն չի առաջացնի համապատասխանության խնդիրներ:

- Դուք պետք է համոզվեք, որ ընդհանուր գաղտնի գաղտնաբառերը համաժամեցված են մուտքի կետի և նույնականացման սերվերի միջև:

- CLI-ից ընտրեք գծի radius-server host x.x.x.x auth-port x acct-port x ստեղնը:

. - Սերվերի կառավարչի էջի GUI-ից կրկին մուտքագրեք համօգտագործվող գաղտնիքը համապատասխան սերվերի համար «Համօգտագործվող գաղտնիք» բաժնում: RADIUS սերվերի մուտքի կետի ընդհանուր գաղտնի մուտքը պետք է պարունակի նույն ընդհանուր գաղտնի գաղտնաբառը, որը նշվել է ավելի վաղ:

- Հեռացրեք բոլոր օգտվողների խմբերը RADIUS սերվերից: Երբեմն կարող են հակասություններ առաջանալ RADIUS սերվերի կողմից սահմանված օգտատերերի խմբերի և հիմքում ընկած տիրույթում գտնվող օգտվողների խմբերի միջև: Ստուգեք RADIUS սերվերի գրանցամատյանի գրառումները անհաջող փորձերև այդ փորձերի ձախողման պատճառները։

Անսարքությունների վերացման հրամաններ

Որոշ հրամաններ ցուցադրումաջակցվում է գործիքի կողմից Արդյունքների թարգմանիչ գործիք(միայն համար գրանցվածօգտվողներ), որը թույլ է տալիս դիտել հրամանի կատարման արդյունքները ցուցադրում.

Գլուխ Վրիպազերծում Նույնականացումպարունակում է զգալի քանակությամբ մանրամասներ այն մասին, թե ինչպես կարող եք հավաքել և մեկնաբանել EAP-ի հետ կապված կարգաբերման հրամանների արդյունքը:

Նշում:Նախքան հրամանները կատարելը վրիպազերծել, խնդրում ենք տեսնել բաժինը Կարեւոր տեղեկություններվրիպազերծման հրամանների մասին.

- debug dot11 aaa authenticator state-machine– Ցուցադրում է հաճախորդի և նույնականացման սերվերի միջև բանակցությունների հիմնական բաժինները (կամ վիճակները):

Նշում: Cisco IOS Software-ում թողարկվում է մինչև 12.2(15)JA, հրամանի շարահյուսությունը վրիպազերծելհաջորդն է debug dot11 aaa dot1x պետական-մեքենա. - debug dot11 aaa վավերացման գործընթացը– Արտադրում է հաճախորդի և նույնականացման սերվերի միջև բանակցությունների երկխոսությունների առանձին գրառումներ:

Նշում: Cisco IOS Software-ի թողարկումներում մինչև 12.2(15)JA-ը, վրիպազերծման հրամանի շարահյուսությունը հետևյալն է. debug dot11 aaa dot1x գործընթացը. - վրիպազերծման շառավիղի նույնականացում– Ցուցադրում է RADIUS բանակցությունները սերվերի և հաճախորդի միջև, որոնք կամրջված են դեպի մուտքի կետ:

- վրիպազերծել aaa իսկությունը– Արդյունք է տալիս AAA բանակցությունները հաճախորդի սարքի և նույնականացման սերվերի միջև նույնականացման համար:

Հարցեր ունե՞ք

Կապվեք Akvilon-A-ի հետ՝ մանրամասները պարզելու և հենց ձեզ անհրաժեշտը ստանալու համար:

Ընկերություն, որն արտադրում է ցանցային սարքավորումներ, ինչպիսիք են հաղորդակցիչները, երթուղիչները, էկրանները, մոդեմները, երթուղիչները, սերվերները և այլն: Այն նաև խոշոր արտադրող և առաջատար է համակարգչային և ցանցային տեխնոլոգիաների ոլորտում:

Cisco

Այն ամերիկյան ընկերություն է, որը մշակում և վաճառում է ցանցային սարքավորումներ։ Ընկերության հիմնական կարգախոսն է՝ հնարավորություն ընձեռել ձեռք բերել ցանցային ողջ սարքավորումները միայն Cisco Systems-ում։

Բացի սարքավորումների արտադրությունից, ընկերությունը աշխարհի խոշորագույն ձեռնարկությունն է բարձր տեխնոլոգիաների ոլորտում: Դուք դեռ հարցնում եք. «Cisco - ինչ է դա»: Ընկերությունն իր գործունեության սկզբում արտադրում էր միայն երթուղիչներ։ Այժմ այն ինտերնետի համար տեխնոլոգիաների զարգացման ամենամեծ առաջատարն է։ Ստեղծվել է ցանցի մասնագետների բազմամասնագիտական հավաստագրման համակարգ: Cisco-ի մասնագիտական հավաստագրերը բարձր են գնահատվում, փորձագետների մակարդակով (CCIE) բարձր հարգանքով հաշվողական աշխարհում:

Cisco անվանումը գալիս է Կալիֆորնիայի Սան Ֆրանցիսկո քաղաքից։ Տարբերանշանը Golden Gate Bridge-ի կրկնօրինակն է։ Ընկերությունը գործում է Ռուսաստանում, Ուկրաինայում և Ղազախստանում 1995 թվականից։ 2007թ.-ին տեղեկատվական անվտանգության զգալի աճը կազմել է մոտ 80 մլն դոլար: Իսկ 2009 թվականից Ռուսաստանում գործում է գիտահետազոտական զարգացման կենտրոն։

Հենց այս ընկերությունն է առաջնագծում լայնածավալ և շատ հուսալի ներքին ցանցեր կառուցելու գործում: Aironet շարքը օգտագործում է անվտանգություն, բարձր ճշգրտության կառավարելիություն, անվտանգություն՝ Wi-Fi ցանց կառուցելու համար: Այս շարքն ունի հինգ մուտքի կետ, որի արդյունքում այն օգնում է բազմաթիվ խնդիրների լուծմանը։ Նման ցանցը աջակցում է երեք ստանդարտների՝ a, b, g, ինչպես նաև 802.11n, որպեսզի այն կարողանա առավելագույնի հասցնել

Դուք կարող եք ձեռքով փոխել իրավունքները, ավելացնել և հեռացնել օգտվողներին երկու կամ երեք մուտքի կետերից բաղկացած ցանցում: Բայց եթե ավելին, ապա դուք պետք է օգտագործեք այնպիսի սարք, ինչպիսին է վերահսկիչը: Այս խելացի մեխանիզմը ոչ միայն վերահսկում է ցանցը, այլև բեռը հավասարաչափ բաշխում է ցանցի մուտքի կետերի միջև՝ օգտագործելով մուտքի կետերի վերլուծությունը: Կարգավորիչների երկու մոդել կա՝ 2100 և 4400։

Cisco ակադեմիայի ծրագիր

Զարգացող տեխնոլոգիական տնտեսության մեջ ցանցային և համացանցային գիտելիքները բխում են Cisco ակադեմիայի ցանցային ծրագրից:

Իհարկե, դուք ուզում եք իմանալ. Cisco - ինչ է դա: Այն ներառում է նյութեր համացանցից, գործնական վարժություններ, ուսանողների գիտելիքների գնահատում։ Այս ծրագիրը հիմնադրվել է 1997 թվականին 64 հասցեում ուսումնական հաստատություններ. Այն տարածվել է 150 երկրներում։ Ծրագրի մասնագետները պատրաստում են ապագա ուսուցիչներին Ուսումնական կենտրոններում (SATS): Հետո ուսուցիչները մարզային ուսուցիչներ են պատրաստում, իրենք էլ տեղացի ուսուցիչներ են պատրաստում, իսկ տեղի ուսուցիչները ձեռք բերած գիտելիքները սովորեցնում են ուսանողներին։ Ավարտելուց հետո ուսանողները ստանում են ցանցի մասնագետի (CCNA) և ցանցային մասնագետի (CCNP) վկայականներ: Այս պահին, բացի այդ վկայականներից, կուրսանտները կարող են նաև դասընթացներ անցնել տարբեր ոլորտներում: Ժամանակի ընթացքում ծրագիրը մշտապես հարմարվում է բարձր չափանիշներին:

Cisco միասնական հաշվարկային համակարգ (UCS)

Մեր օրերում բիզնեսը պահանջում է արագ արձագանք, ուստի ավելի ու ավելի մեծ ուշադրություն է դարձվում Cisco միասնական հաշվարկային համակարգին (UCS): Այսպիսով, Cisco - ինչ է դա:

Աշխարհի առաջին հարթակը, որտեղ դուք կարող եք ստեղծել տվյալների կենտրոններ: Այն ապահովում է խելացի, ծրագրավորվող ենթակառուցվածք, որը հեշտացնում և արագացնում է համապատասխան դասի հավելվածներն ու ծառայությունները ձեզ անհրաժեշտ ամպում: Այս համակարգը միավորում է մոդելների վրա հիմնված կառավարումը, հատկացնում է համապատասխան ռեսուրսներ և աջակցում է միգրացիային՝ հավելվածներն ավելի արագ և դյուրին դարձնելու համար: Եվ այս ամենը դրանով իսկ բարձրացնում է հուսալիության և անվտանգության մակարդակը: Ինչ է անում այս հարթակը վերջում.

- միավորում է տարբեր ցանցային ռեսուրսները և Cisco սերվերները մեկ համակարգի մեջ.

- մեծացնում է հավելվածների հասանելիության և կատարողականի աստիճանը.

- նվազագույնի է հասցնում օպերատիվ աշխատանքի ծառայությունները.

- օպտիմալ կերպով բաշխում է տվյալների կենտրոնի կարողությունները սեփականության արժեքը նվազեցնելու համար:

Հավելվածի ռեկորդային կատարողականություն է ձեռք բերվում Cisco Unified Computing System-ի միջոցով:

Cisco Eap

Բոլորն ուզում են իմանալ. Cisco Eap - ինչ է դա: Ասենք ընդլայնված վավերացման արձանագրություն։ Անլար տեղեկատվական փաթեթները թարգմանվում են փաթեթների, որոնք փոխանցվում են լարերի միջոցով և ուղարկվում վավերացման սերվեր և հետ: Անհրաժեշտության դեպքում նման համակարգը օգտագործվում է մուտքի կետի պասիվ դերում: Կան EAP մեթոդներ.

- ՑԱՏԿ;

- EAP (PEAP)-MS-(CHAP) տարբերակ 2;

- PEAP Ընդհանուր նշան (GTC);

- EAP անվտանգ թունելի վրա (FAST);

- EAP-Բացակայության թունել (TLS);

- EAP-թունելի TLS (TTLS):

EAP-ն աշխատում է IOS-ի ներքո: Նա հատկապես զգայուն է բանավոր հարձակումների նկատմամբ, այլ ոչ թե նոր տեսակի հարձակումների: Պարզապես պետք է ուժեղ գաղտնաբառ մշակել և պարբերաբար փոխել այն։ Հիմա հաշվի առեք Cisco Eap Fast-ը. ի՞նչ է դա:

EAP-FAST-ը Cisco Systems-ի կողմից մշակված ծրագիր է: EAP մեթոդը, ինչպիսին Leap-ն է, լավ հաստատված է IP հեռախոսների մեջ և աջակցվում է FreeRADIUS-ի կողմից: Հարց. Cisco Leap Module-ը Wi-Fi օգտատերերի թույլատրման ծրագիր է: Խոցելի է գաղտնաբառերի փաթեթավորման MD5 ցուցակները հաշվարկելիս:

Cisco Peap մոդուլ

Մեզ հետաքրքրում է. Cisco Peap Module - ինչ է դա: Շատ պարզ, առաջին հայացքից, Windows-ի ժամանակին մաքրման ծրագիր տարբեր հնացած և անհարկի ռեեստրից: Այս մաքրումը բարելավում է համակարգի աշխատանքը: Աջակցվում է տարբեր ՕՀ-երի կողմից, ինչպիսիք են Windows Vista/7/8/Server 2012-ը:

Վերջերս ինտերնետի ակտիվ օգտատերերն ավելի ու ավելի են բախվում իրենց համակարգիչների վրա անհայտ ծրագրերի հայտնվելուն. ոչ ոք միտումնավոր չի տեղադրել նման ծրագրակազմ, բայց ծրագրերը ինչ-որ կերպ հայտնվել են աշխատող համակարգչի վրա: Նման ծրագրաշարի վառ օրինակ է Cisco EAP-FAST Module, Cisco LEAP Module կամ Cisco PEAP Module ծրագիրը: Միևնույն ժամանակ, օգտատերերի մեծամասնությունը չի հասկանում, թե դա ինչ ծրագիր է: և արդյո՞ք դա անհրաժեշտ է. հանկարծ հեռացումը կհանգեցնի այլ հավելվածների անգործունակության:

Ի՞նչ է Cisco eap արագ մոդուլը:

Եթե նախկինում միացել եք ցանցային տիրույթին կամ , ապա ծրագրի տեսքը cisco ականջԱրագ մոդուլը աշխատող ծրագրաշարի մեջ զարմանալի չէ. այս ծրագիրը վավերացման ծառայություն է, որն օգտագործում է անվտանգ թունելավորում (eap-fast)՝ Cisco-ի մի տեսակ eap:

Այս ծառայությունը թույլ է տալիս նույնականացում WAN-ի միջոցով՝ համաձայն IEEE 802.1X ստանդարտի: eap-fast-ը նաև ապահովում է պաշտպանություն ցանցային տարբեր հարձակումներից:

Ի՞նչ է այս ծրագիրը և արդյոք այն անհրաժեշտ է:

Եթե նախկինում երբեք չեք օգտագործել Cisco-ի արտադրանքները և չեք միացել ցանցային տիրույթին, ապա կարող եք ապահով ջնջել այն: Սկզբում այս ծրագիրը նախատեսված էր Cisco անլար ենթակառուցվածքի համար։

Սովորաբար, Cisco eap-fast-ը տեղին է այն օգտատերերի կամ կազմակերպությունների համար, որոնք չեն կարող բավարարել գաղտնաբառի քաղաքականության անվտանգության պահանջները, չեն ցանկանում օգտագործել թվային վկայագրեր իրենց աշխատանքում կամ չեն աջակցում: տարբեր տեսակներտվյալների բազաներ։ Նման դեպքերում eap-fast-ը կպաշտպանի ցանցի մի շարք հարձակումներից, այդ թվում՝ մարդ-միջին հարձակումներից, նույնականացման խարդախությունից, AirSnort-ի տիպի հարձակումներից, փաթեթների կեղծումից (հիմնված զոհերի պատասխանների վրա) և բառարանային գրոհներից:

Եթե կազմակերպությունն օգտագործում է (օրինակ՝ WPA կամ WPA2, որոնք ներառում են 802.1x ստանդարտը նույնականացման նպատակներով), ինչպես նաև չի կարողանում կիրառել գաղտնաբառի քաղաքականության պահանջները և չի ցանկանում օգտագործել վկայագրեր, ապա այն կարող է ապահով կերպով կիրառել eap-fast՝ անվտանգությունը բարձրացնելու համար։ ընդհանրապես.

Ի՞նչ է այս ծրագիրը և հնարավո՞ր է այն հեռացնել:

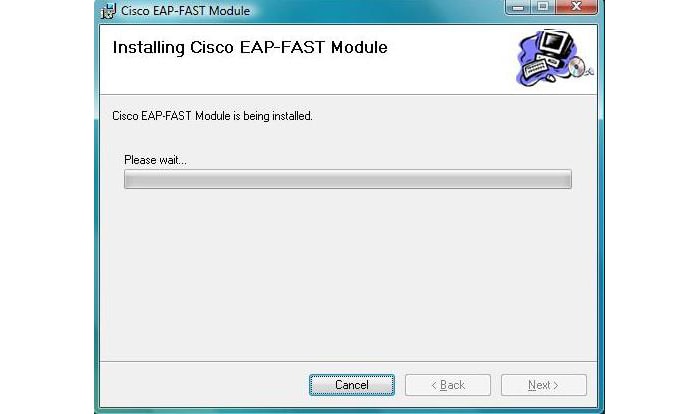

Երբեմն, անլար ցանցի ադապտերի համար դրայվերները նորից տեղադրելու ժամանակ միացված է նաև Cisco eap-fast տեղադրումը, որից այն կողմ գործընթացը «չի գնում»՝ տեղադրողը «կախվում է», իսկ անլար ցանցը մնում է անհասանելի: Հնարավոր պատճառներնման «վարքագիծը» կայանում է հենց ցանցային քարտի կամ մոդելի անվան սխալ սահմանման մեջ:

Նման խնդիրները կանխելու և վերացնելու համար խորհուրդ է տրվում պարբերաբար սկանավորել համակարգը վիրուսների համար՝ օգտագործելով հակավիրուսներ, ինչպիսիք են Dr.web CureIt.

Ի վերջո, համակարգը նորից տեղադրելիս կարող եք արդեն վարակված վարորդներ և տեղադրողներ ստանալ: Միևնույն ժամանակ, ստանդարտ հակավիրուսները, ինչպիսիք են Kaspersky-ն, կարող են պարզապես բաց թողնել վարակված ֆայլերը՝ ավելացնելով դրանք բացառություններին, և, համապատասխանաբար, նրանց գրեթե ամբողջական մուտք տալ համակարգ:

Եթե դրայվերները տեղադրվել են տեղադրողի միջոցով, ապա նախ պետք է հեռացնել այս ծրագիրը Control Panel-ի միջոցով «Ծրագրեր և առանձնահատկություններ» կետում (Windows 7 և ավելի բարձր) կամ «Ավելացնել/հեռացնել ծրագրեր» (Windows XP-ի համար) և նորից:

Եթե ամեն ինչ չհաջողվի, դուք պետք է օգտագործեք Էվերեստի ծրագիր(aka AIDA) սարքի ճիշտ ID-ն որոշելու համար, որով կարող եք գտնել ճիշտ դրայվերները: Դա կարելի է անել նաև ստանդարտ Device Manager-ի միջոցով՝ անցնելով սարքի հատկություններ և ընտրելով Մանրամասներ կետը, այնուամենայնիվ, Everest ծրագիրը դա կհեշտացնի և կդարձնի ավելի հարմար:

Ինչպես հեռացնել ծրագիրը

Cisco eap-fast մոդուլն ամբողջությամբ հեռացնելու համար Կառավարման վահանակից օգտագործեք Add/Remove Programs Wizard-ը: Հեռացման քայլ առ քայլ ուղեցույցը հետևյալն է.

- - բացեք մեկնարկի ընտրացանկը և անցեք Control Panel;

- - ընտրեք Ավելացնել/հեռացնել ծրագրեր Windows XP-ի համար կամ Ծրագրեր և հնարավորություններ Windows Vista-ի համար, 7 և 10;

- - Գտեք Cisco eap-fast մոդուլի ծրագիրը և սեղմեք դրա վրա: Windows XP-ի համար սեղմեք «Փոխել/Հեռացնել» ներդիրը կամ պարզապես սեղմել «Հեռացնել» կոճակը;

- - հետևեք հեռացման հրահանգներին, մինչև գործընթացը հաջողությամբ ավարտվի: