¿Qué es el programa del módulo rápido cisco eap? Módulo LEAP de Cisco: ¿qué es este programa? ¿Qué es el módulo rápido de cisco eap?

Hoy veremos:

Cuando se trabaja en una computadora con Windows, el usuario siempre debe estar atento a lo que sucede en su computadora. Este sistema operativo es considerado el más popular del mundo, por lo que se han desarrollado innumerables programas, virus y herramientas para que penetre en el software de tu ordenador. En particular, hoy consideraremos la situación cuando notó el programa Cisco LEAP Module en la lista de programas o procesos instalados en su computadora.

Si vio software desconocido en su computadora, entonces podría ingresar a su computadora de tres maneras: usted mismo lo instaló, pero no lo recuerda, otro usuario de PC lo hizo por usted o durante la instalación del programa, las casillas de verificación esa respuesta para instalar software adicional.

Naturalmente, al notar el programa Cisco LEAP Module en la computadora, surgen dos preguntas: qué tipo de programa es y si no es un virus.

Un poco sobre Cisco

Cisco es una empresa estadounidense bastante conocida que desarrolla y vende equipos de red. En nuestro país, los usuarios rara vez conocen esta empresa, pero en el exterior, casi cualquier empresa estadounidense o hogar tiene un enrutador Cisco y otros equipos y software de red.

¿Qué es el programa del módulo LEAP de Cisco?

En realidad, el programa Cisco LEAP Module es solo una parte de un paquete de software que tiene como objetivo configurar los protocolos de autenticación en las redes Wi-Fi de Cisco.

Hablando específicamente sobre el Módulo LEAP de Cisco, el programa significa Protocolo de autenticación extensible ligero y es un módulo de protocolo de autenticación extensible ligero.

¿Es necesario este programa?

No, a menos que sea usuario de equipos de red Cisco.

¿Cuál es la mejor manera de eliminar un programa de una computadora?

Esta herramienta debe desinstalarse de la computadora junto con otro software de Cisco. Puede realizar esta operación de forma estándar a través del menú "Panel de control", pero sería mejor si utiliza el programa Revo Uninstaller para la desinstalación, cuyo objetivo es eliminar completamente los programas de su computadora.

Extracción del módulo LEAP de Cisco del panel de control

Eliminación del módulo LEAP de Cisco mediante el desinstalador de Revo

Recomendamos desinstalar programas usando Revo Uninsaller por la sencilla razón de que, además de la desinstalación estándar, el programa también escaneará el sistema en busca de archivos, carpetas y entradas de registro sobrantes. Esta herramienta te permitirá eliminar programas de tu ordenador de la forma más eficiente posible, eliminando posibles conflictos y aumentando el rendimiento del sistema.

- Si es necesario, descargue el programa de desinstalación de Revo desde este enlace y luego instale la computadora. Ejecuta el programa. Una vez que la lista de software instalado se muestra en la pantalla, busque el programa Cisco LEAP Module, haga clic con el botón derecho en él y seleccione Desinstalar. Complete el procedimiento de desinstalación siguiendo las indicaciones del sistema. En la etapa de escaneo, le recomendamos que seleccione el elemento "Completo", ya que solo de esta manera el programa verifica más a fondo el sistema.

- Compruebe la lista para y . Deberán eliminarse de la misma manera.

- Reinicie su computadora para que el sistema acepte los cambios de forma permanente.

Eso es todo sobre este tema.

Este artículo proporciona un ejemplo de cómo configurar la autenticación EAP (Protocolo de autenticación extendido) de usuario inalámbrico en la base de datos local de un servidor RADIUS en un punto de acceso que ejecuta Cisco IOS®.

Debido al papel pasivo que desempeña el punto de acceso en EAP (convierte los paquetes de clientes inalámbricos en paquetes cableados y los reenvía al servidor de autenticación y viceversa), esta configuración se utiliza con casi todos los métodos EAP. Estos métodos incluyen (pero no se limitan a) LEAP, Secure EAP (PEAP)-MS Mutual Authentication Protocol (CHAP) versión 2, PEAP Generic Token Card (GTC), EAP Flexible Authentication over Secure Tunnel (FAST), transporte de protocolo de seguridad EAP capa (TLS) y EAP-Tunneled TLS (TTLS). Debe configurar el servidor de autenticación de forma adecuada para cada uno de los métodos EAP. Este artículo solo contiene información sobre cómo configurar un punto de acceso.

Requisitos

Es posible que se requieran los siguientes conocimientos durante la configuración:

- Comprensión de la GUI o CLI de Cisco IOS.

- Comprensión general del concepto de autenticación EAP.

Componentes utilizados

- Punto de acceso Cisco Aironet que ejecuta Cisco IOS.

- LAN virtual (VLAN), supongamos que solo hay una en la red.

- El servidor de autenticación RADIUS se integra con éxito en la base de datos del usuario.

- Cisco LEAP y EAP-FAST admiten los siguientes servidores de autenticación:

- Servidor de control de acceso seguro (ACS) de Cisco

- Registrador de acceso de Cisco (CAR)

- RADIUS con cinturón de acero Funk

- Mérito de interconexión

- Microsoft PEAP-MS-CHAP versión 2 y PEAP-GTC admiten los siguientes servidores de autenticación:

- Servicio de autenticación de Internet de Microsoft (IAS)

- ACS seguro de Cisco

- RADIUS con cinturón de acero Funk

- Mérito de interconexión

- Cualquier otro servidor de autenticación de Microsoft puede realizar la autorización.

- Es necesario consultar con el fabricante del equipo instalado en el cliente para aclarar bajo qué condiciones los servidores de autenticación que funcionan con EAP-TLS, EAP-TTLS y otros métodos EAP son compatibles con sus productos.

La información en este documento fue creada usando equipos de prueba bajo condiciones de laboratorio especialmente diseñadas. Cuando se escribe este documento solo se utilizaron los datos recibidos de los dispositivos con la configuración predeterminada. En una red de producción, debe comprender las consecuencias de ejecutar todos los comandos.

Ajuste

Esta configuración asume que la autenticación EAP está configurada en un punto de acceso que ejecuta IOS.

Como la mayoría de los algoritmos de autenticación basados en contraseña, Cisco LEAP es susceptible a ataques de diccionario. No se trata de un nuevo tipo de ataque o una nueva vulnerabilidad en Cisco LEAP. Para mitigar los ataques de diccionario, se debe desarrollar una política de contraseña segura. Esto incluye usar contraseñas seguras y cambiarlas periódicamente.

Red EAP o autenticación abierta con EAP

Con cualquier método de autenticación basado en EAP/802.1x, puede surgir la pregunta de cuáles son las diferencias entre la red EAP y la autenticación abierta con EAP. Esto se aplica a los valores en el campo Algoritmo de autenticación en los encabezados de los paquetes de control y enlace. La mayoría de los fabricantes de dispositivos de clientes inalámbricos establecen este campo en 0 (autenticación abierta) y luego indican que desean la autenticación EAP más adelante durante el proceso de asociación. En los productos de Cisco, este valor se establece de manera diferente, es decir, desde el comienzo de la asociación con el indicador del protocolo de red EAP.

Si la red tiene clientes que son:

- Clientes de Cisco: deben usar la red EAP.

- Clientes de terceros (incluidos los productos compatibles con CCX): deben usar la autenticación abierta con EAP.

- Una combinación de dispositivos cliente de Cisco y de terceros: deben seleccionarse Network EAP y Open Authentication with EAP.

Definición de un servidor de autenticación

El primer paso para configurar EAP es definir y comunicarse con un servidor de autenticación.

1. En la pestaña del punto de acceso del Administrador del servidor (elemento de menú Seguridad > Administrador del servidor), Haz lo siguiente:

- Introduzca la dirección IP del servidor de autenticación en el campo Servidor.

- Especifique el secreto compartido y los puertos.

- Hacer clic aplicar para crear una definición y completar las listas desplegables.

- Establezca la dirección IP del servidor en el campo Prioridades del servidor predeterminado > Tipo de autenticación EAP > Prioridad 1.

- Hacer clic aplicar.

AP# configurar terminal

AP (configuración) # radio del servidor del grupo aaa rad_eap

AP (config-sg-radio) # servidor 10.0.0.3 puerto de autenticación 1645 puerto de cuenta 1646

AP (config-sg-radio) # salida

AP (configuración) # aaa nuevo modelo

AP (configuración) # aaa autenticación inicio de sesión eap_methods grupo rad_eap

AP (configuración) # host de servidor de radio 10.0.0.3 puerto de autenticación 1645

cuenta puerto 1646 clave labap1200ip102

AP (configuración) # final

AP# escribir memoria

2. El punto de acceso debe configurarse en el servidor de autenticación como un cliente AAA.

Por ejemplo, en un servidor de control de acceso seguro de Cisco, esto se configura en la página Configuración de red, que define el nombre del punto de acceso, la dirección IP, la contraseña secreta compartida y el método de autenticación (RADIUS Cisco Aironet o RADIUS Cisco IOS/PIX). Para obtener información sobre servidores de autenticación sin control de acceso, consulte la documentación del fabricante.

Debe asegurarse de que el servidor de autenticación esté configurado para usar el método de autenticación EAP deseado. Por ejemplo, para un servidor de control de acceso seguro de Cisco que utiliza LEAP, debe configurar la autenticación LEAP en la página Configuración del sistema - Configuración de autenticación global. Hacer clic Configuración del sistema, entonces presione Configuración de autenticación global. Para obtener información sobre servidores de autenticación que no sean de Access Server u otros métodos EAP, consulte la documentación del fabricante.

La siguiente figura muestra cómo se configura Cisco Secure ACS para usar PEAP, EAP-FAST, EAP-TLS, LEAP y EAP-MD5.

Definición de métodos de autenticación de clientes

Una vez que el punto de acceso ha determinado dónde enviar la solicitud de autenticación del cliente, debe configurarse para usar los siguientes métodos.

Nota: Estas instrucciones son para una instalación basada en WEP.

1. En la pestaña del punto de acceso de Encryption Manager (elemento de menú Seguridad > Administrador de cifrado) necesitas hacer lo siguiente:

- Especificar uso Encriptación WEP.

- Especificar que se requiere el uso de WEP Obligatorio.

- Asegúrese de que el tamaño de la clave esté establecido en 128 bits.

- Hacer clic aplicar.

También puede ejecutar los siguientes comandos desde la CLI:

AP# configurar terminal

Introduzca los comandos de configuración, uno por línea. Termine con CNTL/Z.

AP (configuración) # interfaz dot11radio 0

AP (config-si) # modo de cifrado obligatorio

AP (config-si) # final

AP# escribir memoria

2. Realice las siguientes acciones en la pestaña del punto de acceso del Administrador de SSID (elemento de menú Seguridad > Administrador de SSID):

- Seleccione el SSID deseado.

- En "Métodos de autenticación aceptados", marca la casilla abierto y use la lista desplegable para seleccionar con PAE.

- casilla de verificación Red-EAP si tiene una tarjeta de cliente de Cisco.

- Hacer clic aplicar.

También puede ejecutar los siguientes comandos desde la CLI:

AP# configurar terminal

Introduzca los comandos de configuración, uno por línea. Termine con CNTL/Z.

AP (configuración) # interfaz dot11radio 0

AP (config-si) # ssid ssid labap1200

AP (config-si-ssid) # autenticación abrir eap eap_methods

AP (config-si-ssid) # autenticación red-eap eap_methods

AP (config-si-ssid) # final

AP# escribir memoria

Una vez que se confirma que la funcionalidad principal funciona correctamente con la configuración básica de EAP, se pueden agregar funciones adicionales y administración de claves. Coloque funciones más complejas sobre la base funcional para facilitar la resolución de problemas.

Examen

Esta sección contiene información que se puede utilizar para verificar que la configuración funciona.

algunos comandos mostrar apoyado por la herramienta Herramienta de interpretación de salida(solo para registrado usuarios) que le permite ver un análisis de la salida del comando mostrar.

mostrar el grupo de servidores de radio todos– Enumera todos los grupos de servidores RADIUS configurados en el punto de acceso.

Solución de problemas

Procedimiento de solución de problemas

Para solucionar problemas de configuración, siga estos pasos:

- En una utilidad o software del lado del cliente, se debe crear un nuevo perfil o conexión con la misma configuración o una similar para asegurarse de que no se haya dañado nada en la configuración del cliente.

- Para excluir la posibilidad de que la interferencia de RF afecte la autenticación exitosa, es necesario deshabilitar temporalmente la autenticación siguiendo los siguientes pasos:

- Ejecutar comandos desde CLI sin autenticación abierta eap eap_methods, sin autenticación network-eap eap_methods y autenticación abierta.

- Desde la GUI en la página del Administrador de SSID, debe desmarcar Red-EAP, revisa la caja abierto y establezca el menú desplegable de nuevo en sin adición. Si el cliente se empareja con éxito, entonces la radio no causará problemas de coincidencia.

- Debe asegurarse de que las contraseñas secretas compartidas estén sincronizadas entre el punto de acceso y el servidor de autenticación.

- Desde la CLI, seleccione la línea Radius-Server Host x.x.x.x auth-port x acct-port x key

. - Desde la GUI en la página Administrador del servidor, vuelva a ingresar el secreto compartido para el servidor correspondiente en "Secreto compartido". La entrada de secreto compartido para el punto de acceso en el servidor RADIUS debe contener la misma contraseña de secreto compartido mencionada anteriormente.

- Quite todos los grupos de usuarios del servidor RADIUS. A veces puede haber conflictos entre los grupos de usuarios definidos por el servidor RADIUS y los grupos de usuarios en el dominio subyacente. Compruebe las entradas de registro del servidor RADIUS para intentos fallidos y las razones por las que estos intentos fracasaron.

Comandos de solución de problemas

algunos comandos mostrar apoyado por la herramienta Herramienta de interpretación de salida(solo para registrado usuarios), que le permite ver los resultados de la ejecución del comando mostrar.

Capítulo Autenticación de depuración contiene una cantidad significativa de detalles sobre cómo puede recopilar e interpretar el resultado de los comandos de depuración relacionados con EAP.

Nota: Antes de ejecutar comandos depurar, consulte la sección Información importante sobre los comandos de depuración.

- máquina de estado del autenticador dot11 aaa del debug– Muestra las principales secciones (o estados) de la negociación entre el cliente y el servidor de autenticación.

Nota: En las versiones del software Cisco IOS anteriores a 12.2(15)JA, la sintaxis del comando depurar es el próximo debug dot11 aaa dot1x estado-máquina. - depurar el proceso del autenticador dot11 aaa– Genera registros únicos de diálogos de negociación entre el cliente y el servidor de autenticación.

Nota: En las versiones del software Cisco IOS anteriores a 12.2(15)JA, la sintaxis del comando de depuración es: proceso de depuración dot11 aaa dot1x. - autenticación de radio de depuración– Muestra las negociaciones de RADIUS entre el servidor y el cliente que están conectadas al punto de acceso.

- depurar autenticación aaa– Da salida a las negociaciones AAA para la autenticación entre el dispositivo cliente y el servidor de autenticación.

¿Tiene preguntas?

Póngase en contacto con Akvilon-A para conocer los detalles y obtener exactamente lo que necesita.

Una empresa que fabrica equipos de red como comunicadores, enrutadores, pantallas, módems, enrutadores, servidores y más. También es un importante fabricante y líder en tecnología informática y de redes.

cisco

Es una empresa estadounidense que desarrolla y vende equipos de red. El lema principal de la empresa: brindar la oportunidad de comprar todos los equipos de red solo en Cisco Systems.

Además de equipos de fabricación, la empresa es la empresa más grande del mundo en el campo de la alta tecnología. Todavía preguntas: "Cisco, ¿qué es?" La empresa al comienzo de su actividad producía solo enrutadores. Ahora es el mayor líder en el desarrollo de tecnologías para Internet. Creó un sistema de certificación multidisciplinario para especialistas en redes. Las certificaciones profesionales de Cisco son muy valoradas, a nivel de experto (CCIE) muy respetadas en el mundo de la informática.

El nombre Cisco proviene de la ciudad de San Francisco, California. El logotipo es una copia del puente Golden Gate. La empresa ha estado operando en Rusia, Ucrania y Kazajstán desde 1995. En 2007, el gran aumento de las ventas de seguridad de la información ascendió a unos 80 millones de dólares. Y desde 2009, ha habido un centro de investigación y desarrollo en Rusia.

Es esta empresa la que está a la vanguardia en la construcción de redes interiores extensas y muy confiables. La serie Aironet utiliza seguridad, controlabilidad de alta precisión y seguridad para construir una red Wi-Fi. Esta serie tiene cinco puntos de acceso, como resultado, ayuda a resolver muchos problemas. Dicha red admite tres estándares: a, b, g, así como 802.11n, de modo que puede maximizar

Puede cambiar manualmente los derechos, agregar y eliminar usuarios en una red de dos o tres puntos de acceso. Pero si es más, entonces necesita usar un dispositivo como un controlador. Este mecanismo inteligente no solo monitorea la red, sino que también distribuye la carga equitativamente entre los puntos de acceso en la red utilizando el análisis de los puntos de acceso. Hay dos modelos de controladores: 2100 y 4400.

Programa de la Academia Cisco

En la economía tecnológica en avance, el conocimiento de redes e Internet proviene del programa de redes de Cisco Academy.

Por supuesto, quiere saber: Cisco: ¿qué es? Incluye materiales de Internet, ejercicios prácticos, evaluación de los conocimientos de los alumnos. Este programa fue fundado en 1997 en 64 Instituciones educacionales. Se ha extendido a 150 países. Especialistas del programa preparan a los futuros docentes en los Centros de Formación (SATS). Entonces los profesores forman a los profesores regionales, y ellos forman a los profesores locales, y los profesores locales enseñan los conocimientos adquiridos a los estudiantes. Al graduarse, los estudiantes reciben los certificados de Network Specialist (CCNA) y Network Professional (CCNP). En este momento, además de estos certificados, los cadetes también pueden tomar cursos en diferentes áreas. Con el tiempo, el programa se adapta constantemente a los altos estándares.

Sistema informático unificado de Cisco (UCS)

Hoy en día, los negocios requieren una respuesta rápida, por lo que se presta cada vez más atención al Sistema de Computación Unificada de Cisco (UCS). Entonces, Cisco, ¿qué es?

La primera plataforma del mundo donde puedes crear centros de datos. Proporciona una infraestructura inteligente y programable que simplifica y acelera las aplicaciones y los servicios de la clase adecuada en la nube que necesita. Este sistema unifica la gestión basada en modelos, asigna los recursos apropiados y admite la migración para hacer que las aplicaciones sean más rápidas y fáciles de implementar. Y todo esto aumenta así el nivel de fiabilidad y seguridad. Lo que hace esta plataforma al final:

- combina diferentes recursos de red y servidores Cisco en un solo sistema;

- aumenta el grado de disponibilidad y rendimiento de las aplicaciones;

- minimiza los servicios para el trabajo operativo;

- distribuye de manera óptima la capacidad del centro de datos para reducir el costo de propiedad.

El rendimiento récord de las aplicaciones se logra con Cisco Unified Computing System.

Eap de Cisco

Todos quieren saber: Cisco Eap: ¿qué es? Digamos protocolo de autenticación extendido. Los paquetes de información inalámbrica se traducen en paquetes que se transmiten a través de cables y se envían al servidor de autenticación y viceversa. Si es necesario, dicho sistema se utiliza en el papel pasivo del punto de acceso. Hay métodos EAP:

- SALTO;

- EAP (PEAP)-MS-(CHAP) versión 2;

- token genérico PEAP (GTC);

- EAP sobre túnel seguro (FAST);

- EAP-Túnel de Falta (TLS);

- EAP-TLS tunelizado (TTLS).

EAP se ejecuta bajo IOS. Es especialmente sensible a los ataques verbales, no a nuevos tipos de ataques. Solo necesita desarrollar una contraseña segura y cambiarla periódicamente. Ahora considere Cisco Eap Fast: ¿qué es?

EAP-FAST es un programa desarrollado por Cisco Systems. Un método EAP como Leap está bien establecido entre los teléfonos IP y es compatible con FreeRADIUS. Pregunte: Cisco Leap Module es un programa para autorizar usuarios de Wi-Fi. Vulnerable al calcular listas MD5 de envolturas de contraseñas.

Módulo Cisco Peap

Nos interesa: Módulo Cisco Peap - ¿Qué es? Un programa muy simple, a primera vista, para la limpieza oportuna de Windows de varios registros obsoletos e innecesarios. Esta limpieza mejora el rendimiento del sistema. Compatible con diferentes sistemas operativos como Windows Vista/7/8/Server 2012.

Recientemente, los usuarios activos de Internet se enfrentan cada vez más a la aparición de programas desconocidos en sus PC: nadie instaló intencionalmente dicho software, pero los programas de alguna manera terminaron en una computadora que funciona. Un buen ejemplo de dicho software es el módulo Cisco EAP-FAST, el módulo Cisco LEAP o el programa del módulo Cisco PEAP. Al mismo tiempo, la mayoría de los usuarios no entienden qué tipo de programa es. y ¿es necesario? De repente, la eliminación provocará la inoperancia de otras aplicaciones.

¿Qué es un módulo rápido de cisco eap?

Si anteriormente se conectó a un dominio de red o, entonces la apariencia del programa oreja cisco módulo rápido entre el software de trabajo no es sorprendente: este programa es un servicio de autenticación que utiliza túneles seguros (eap-fast), una especie de eap de Cisco.

Este servicio permite la autenticación a través de la WAN según el estándar IEEE 802.1X. eap-fast también brinda protección contra varios ataques a la red.

¿Qué es este programa y es necesario?

Si nunca antes ha utilizado productos de Cisco y no se ha conectado a un dominio de red, puede eliminarlo de forma segura. Inicialmente, este programa estaba destinado a la infraestructura inalámbrica de Cisco.

Por lo general, Cisco eap-fast es relevante para usuarios u organizaciones que no pueden cumplir con los requisitos de seguridad para las políticas de contraseñas, no desean usar certificados digitales en su trabajo o no admiten diferentes tipos bases de datos En tales casos, eap-fast protegerá contra una variedad de ataques de red, incluidos los ataques de intermediarios, la suplantación de autenticación, los ataques de tipo AirSnort, la suplantación de paquetes (basada en las respuestas de las víctimas) y los ataques de diccionario.

Si una organización usa (como WPA o WPA2, que incluyen el estándar 802.1x para fines de autenticación) y tampoco puede hacer cumplir los requisitos de la política de contraseñas y no quiere usar certificados, entonces puede implementar eap-fast de forma segura para aumentar la seguridad. en general.

¿Qué es este programa y se puede eliminar?

A veces, al reinstalar los controladores para el adaptador de red inalámbrica, la instalación rápida de Cisco eap también está habilitada, más allá de lo cual el proceso "no continúa": el instalador "se cuelga" y la red inalámbrica no está disponible. Posibles razones tal "comportamiento" radica en la definición incorrecta de la propia tarjeta de red o el nombre del modelo.

Para prevenir y eliminar tales problemas, es recomendable escanear periódicamente el sistema en busca de virus utilizando antivirus como Dr.web CureIt.

Después de todo, al reinstalar el sistema, es posible que los controladores e instaladores ya estén infectados. Al mismo tiempo, los antivirus estándar, como Kaspersky, pueden simplemente omitir los archivos infectados agregándolos a las exclusiones y, en consecuencia, darles un acceso casi completo al sistema.

Si los controladores se instalaron con el instalador, primero debe desinstalar este programa a través del Panel de control en el elemento "Programas y características" (para Windows 7 y superior) o "Agregar o quitar programas" (para Windows XP) y nuevamente.

Si todo lo demás falla, debe usar programa Everest(también conocido como AIDA) para determinar el ID de dispositivo correcto, mediante el cual puede encontrar los controladores correctos. Esto también se puede hacer a través del Administrador de dispositivos estándar yendo a las propiedades del dispositivo y seleccionando el elemento Detalles; sin embargo, el programa Everest lo hará más fácil y conveniente.

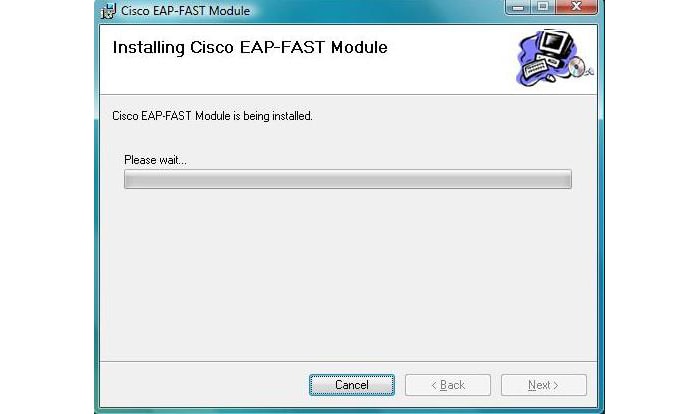

Cómo desinstalar el programa

Para eliminar por completo el módulo eap-fast de Cisco, use el Asistente para agregar o quitar programas del Panel de control. La guía paso a paso para la eliminación es la siguiente:

- - abra el menú de inicio y vaya al Panel de control;

- - seleccione Agregar o quitar programas para Windows XP o Programas y funciones para Windows Vista, 7 y 10;

- - Busque el programa del módulo Cisco eap-fast y haga clic en él. Para Windows XP, haga clic en la pestaña Cambiar/Eliminar o simplemente haga clic en el botón Eliminar;

- - siga las instrucciones de eliminación hasta que el proceso se complete con éxito.