Qu'est-ce que le programme de module rapide Cisco eap. Module Cisco LEAP - qu'est-ce que ce programme ? Qu'est-ce que le module rapide Cisco eap

Aujourd'hui nous allons regarder :

Lorsqu'il travaille sur un ordinateur exécutant Windows, l'utilisateur doit toujours garder un œil sur ce qui se passe sur son ordinateur. Cette système opérateur est considéré comme le plus populaire au monde, c'est pourquoi d'innombrables programmes, virus et outils ont été développés pour qu'il pénètre dans les logiciels de votre ordinateur. En particulier, nous examinerons aujourd'hui la situation dans laquelle vous avez remarqué le programme Cisco LEAP Module dans la liste des programmes ou processus installés sur votre ordinateur.

Si vous avez vu un logiciel inconnu sur votre ordinateur, il peut s'introduire sur votre ordinateur de trois manières : vous l'avez installé vous-même, mais vous ne vous en souvenez pas, un autre utilisateur de PC l'a fait pour vous ou, lors de l'installation du programme, les cases à cocher cette réponse pour l'installation de logiciels supplémentaires.

Naturellement, après avoir remarqué le programme Cisco LEAP Module sur l'ordinateur, deux questions se posent : de quel type de programme s'agit-il et n'est-ce pas un virus.

Un peu sur Cisco

Cisco est une société américaine assez connue qui développe et vend des équipements réseau. Dans notre pays, les utilisateurs connaissent rarement cette société, mais à l'étranger, presque toutes les entreprises ou maisons américaines disposent d'un routeur Cisco et d'autres équipements et logiciels de réseau.

Qu'est-ce que le programme de modules Cisco LEAP

En fait, le programme Cisco LEAP Module n'est qu'une partie d'une suite logicielle qui vise à configurer les protocoles d'authentification dans les réseaux Wi-Fi Cisco.

Parlant spécifiquement du module Cisco LEAP, le programme signifie Lightweight Extensible Authentication Protocol et est un module de protocole d'authentification extensible léger.

Ce programme est-il nécessaire ?

Non, sauf si vous êtes un utilisateur d'équipement réseau Cisco.

Quelle est la meilleure façon de supprimer un programme d'un ordinateur ?

Cet outil doit être désinstallé de l'ordinateur avec les autres logiciels Cisco. Vous pouvez effectuer cette opération de manière standard via le menu "Panneau de configuration", mais il serait préférable d'utiliser le programme Revo Uninstaller pour la désinstallation, qui vise à supprimer complètement les programmes de l'ordinateur.

Retrait du module Cisco LEAP du panneau de commande

Suppression du module Cisco LEAP à l'aide de Revo Uninstaller

Nous vous recommandons de désinstaller les programmes à l'aide de Revo Uninsaller pour la simple raison qu'en plus de la désinstallation standard, le programme analysera également le système à la recherche de fichiers, de dossiers et d'entrées de registre restants. Cet outil vous permettra de supprimer des programmes de votre ordinateur aussi efficacement que possible, en éliminant les conflits possibles et en augmentant les performances du système.

- Si nécessaire, téléchargez le programme Revo Uninstaller à partir de ce lien, puis installez l'ordinateur. Exécutez le programme. Une fois que la liste des logiciels installés s'affiche à l'écran, recherchez le programme du module Cisco LEAP, faites un clic droit dessus et sélectionnez Désinstaller. Terminez la procédure de désinstallation en suivant les invites du système. Au stade de l'analyse, nous vous recommandons de sélectionner l'élément "Complet", car ce n'est qu'ainsi que le programme vérifie le plus minutieusement le système.

- Consultez la liste pour et . Ils devront être retirés de la même manière.

- Redémarrez votre ordinateur pour que le système accepte définitivement les modifications.

C'est tout sur ce sujet.

Cet article fournit un exemple de configuration de l'authentification EAP (Extended Authentication Protocol) des utilisateurs sans fil dans la base de données locale d'un serveur RADIUS sur un point d'accès exécutant Cisco IOS®.

En raison du rôle passif joué par le point d'accès dans EAP (il convertit les paquets client sans fil en paquets câblés et les transmet au serveur d'authentification, et vice versa), cette configuration est utilisée avec presque toutes les méthodes EAP. Ces méthodes incluent (mais ne sont pas limitées à) LEAP, Secure EAP (PEAP)-MS Mutual Authentication Protocol (CHAP) version 2, PEAP Generic Token Card (GTC), EAP Flexible Authentication over Secure Tunnel (FAST), EAP Security Protocol transport (TLS) et EAP-Tunneled TLS (TTLS). Vous devez configurer le serveur d'authentification de manière appropriée pour chacune des méthodes EAP. Cet article contient uniquement des informations sur la configuration d'un point d'accès.

Conditions

Les connaissances suivantes peuvent être requises lors de la configuration :

- Compréhension de l'interface graphique ou de l'interface de ligne de commande de Cisco IOS.

- Compréhension générale du concept d'authentification EAP.

Composants utilisés

- Point d'accès Cisco Aironet exécutant Cisco IOS.

- LAN virtuel (VLAN), supposons qu'il n'y en ait qu'un dans le réseau.

- Serveur d'authentification RADIUS s'intégrant avec succès dans la base de données de l'utilisateur.

- Cisco LEAP et EAP-FAST prennent en charge les serveurs d'authentification suivants :

- Serveur de contrôle d'accès sécurisé Cisco (ACS)

- Registre d'accès Cisco (CAR)

- Funk Steel Ceinture RADIUS

- Mérite d'interconnexion

- Microsoft PEAP-MS-CHAP version 2 et PEAP-GTC prennent en charge les serveurs d'authentification suivants :

- Service d'authentification Internet Microsoft (IAS)

- Cisco sécurisé ACS

- Funk Steel Ceinture RADIUS

- Mérite d'interconnexion

- L'autorisation peut être effectuée par n'importe quel autre serveur d'authentification Microsoft.

- Il est nécessaire de consulter le fabricant de l'équipement installé chez le client pour clarifier dans quelles conditions les serveurs d'authentification qui fonctionnent avec EAP-TLS, EAP-TTLS et d'autres méthodes EAP sont pris en charge par leurs produits.

Les informations contenues dans ce document ont été créées à l'aide d'équipements de test dans des conditions de laboratoire spécialement conçues. Lors de l'écriture ce document seules les données reçues des appareils avec la configuration par défaut ont été utilisées. Dans un réseau de production, vous devez comprendre les conséquences de l'exécution de toutes les commandes.

Paramètre

Cette configuration suppose que l'authentification EAP est configurée sur un point d'accès exécutant IOS.

Comme la plupart des algorithmes d'authentification basés sur un mot de passe, Cisco LEAP est sensible aux attaques par dictionnaire. Il ne s'agit pas d'un nouveau type d'attaque ou d'une nouvelle vulnérabilité dans Cisco LEAP. Afin d'atténuer les attaques par dictionnaire, une politique de mot de passe fort doit être développée. Cela inclut l'utilisation de mots de passe forts et leur modification périodique.

Réseau EAP ou authentification ouverte avec EAP

Avec toute méthode d'authentification basée sur EAP/802.1x, la question peut se poser de savoir quelles sont les différences entre le réseau EAP et l'authentification ouverte avec EAP. Cela s'applique aux valeurs du champ Algorithme d'authentification dans les en-têtes des paquets de contrôle et de liaison. La plupart des fabricants de périphériques clients sans fil définissent ce champ sur 0 (authentification ouverte) et indiquent ensuite qu'ils souhaitent une authentification EAP ultérieurement au cours du processus d'association. Dans les produits Cisco, cette valeur est définie différemment, à savoir dès le début de l'association avec l'indicateur de protocole réseau EAP.

Si le réseau a des clients qui sont :

- Clients Cisco - doivent utiliser le réseau EAP.

- Clients tiers (y compris les produits compatibles CCX) - Doivent utiliser l'authentification ouverte avec EAP.

- Une combinaison de périphériques clients Cisco et tiers - Network EAP et Open Authentication with EAP doivent être sélectionnés.

Définir un serveur d'authentification

La première étape de la configuration d'EAP consiste à définir et à communiquer avec un serveur d'authentification.

1. Dans l'onglet Point d'accès du gestionnaire de serveur (élément de menu Sécurité > Gestionnaire de serveur), procédez comme suit :

- Saisissez l'adresse IP du serveur d'authentification dans le champ Serveur.

- Spécifiez le secret partagé et les ports.

- Cliquez sur appliquer afin de créer une définition et de remplir les listes déroulantes.

- Définissez l'adresse IP du serveur dans le champ Priorités du serveur par défaut > Type d'authentification EAP > Priorité 1.

- Cliquez sur appliquer.

AP# configurer le terminal

PA(config)# rayon du serveur de groupe aaa rad_eap

AP(config-sg-radius)# serveur 10.0.0.3 auth-port 1645 acct-port 1646

AP(config-sg-radius)# sortir

PA(config)# aaa nouveau modèle

PA(config)# aaa authentification connexion eap_methods groupe rad_eap

PA(config)# hôte du serveur radius 10.0.0.3 port d'authentification 1645

acct port 1646 clé labap1200ip102

PA(config)# fin

AP# mémoire d'écriture

2. Le point d'accès doit être configuré sur le serveur d'authentification en tant que client AAA.

Par exemple, sur un serveur de contrôle d'accès sécurisé Cisco, ceci est configuré sur la page Configuration réseau, qui définit le nom du point d'accès, l'adresse IP, le mot de passe secret partagé et la méthode d'authentification (RADIUS Cisco Aironet ou RADIUS Cisco IOS/PIX). Pour plus d'informations sur les serveurs d'authentification sans contrôle d'accès, reportez-vous à la documentation de leur fabricant.

Vous devez vous assurer que le serveur d'authentification est configuré pour utiliser la méthode d'authentification EAP souhaitée. Par exemple, pour un serveur Cisco Secure Access Control qui utilise LEAP, vous devez configurer l'authentification LEAP sur la page System Configuration - Global Authentication Setup. Cliquez sur Configuration du système, puis appuyez Configuration de l'authentification globale. Pour plus d'informations sur les serveurs d'authentification autres que le serveur d'accès ou sur d'autres méthodes EAP, reportez-vous à la documentation de leur fabricant.

La figure suivante montre comment Cisco Secure ACS est configuré pour utiliser PEAP, EAP-FAST, EAP-TLS, LEAP et EAP-MD5.

Définition des méthodes d'authentification client

Une fois que le point d'accès a déterminé où envoyer la demande d'authentification du client, il doit être configuré pour utiliser les méthodes suivantes.

Noter: Ces instructions concernent une installation basée sur WEP.

1. Dans l'onglet Point d'accès Encryption Manager (élément de menu Sécurité > Gestionnaire de chiffrement) vous devez faire ce qui suit :

- Spécifiez l'utilisation Encryption WEP.

- Préciser que l'utilisation du WEP est obligatoire Obligatoire.

- Assurez-vous que la taille de la clé est définie sur 128 bits.

- Cliquez sur appliquer.

Vous pouvez également exécuter les commandes suivantes à partir de la CLI :

AP# configurer le terminal

Entrez les commandes de configuration, une par ligne. Terminez par CNTL/Z.

PA(config)# interface dot11radio 0

AP(config-if)# mode de cryptage obligatoire

AP(config-if)# fin

AP# mémoire d'écriture

2. Effectuez les actions suivantes sur l'onglet du point d'accès du gestionnaire SSID (élément de menu Sécurité > Gestionnaire SSID):

- Sélectionnez le SSID souhaité.

- Sous "Méthodes d'authentification acceptées", cochez la case ouvert et utilisez la liste déroulante pour sélectionner Avec PAE.

- Case à cocher Réseau-EAP si vous avez une carte client Cisco.

- Cliquez sur appliquer.

Vous pouvez également exécuter les commandes suivantes à partir de la CLI :

AP# configurer le terminal

Entrez les commandes de configuration, une par ligne. Terminez par CNTL/Z.

PA(config)# interface dot11radio 0

AP(config-if)# SSID SSID labap1200

AP(config-if-ssid)# authentification ouverte eap eap_methods

AP(config-if-ssid)# réseau d'authentification-eap eap_methods

AP(config-if-ssid)# fin

AP# mémoire d'écriture

Une fois que la fonctionnalité de base est confirmée pour fonctionner correctement avec la configuration EAP de base, des fonctionnalités supplémentaires et la gestion des clés peuvent être ajoutées. Placez des fonctions plus complexes au-dessus de la base fonctionnelle afin de faciliter le dépannage.

Examen

Cette section contient des informations qui peuvent être utilisées pour vérifier que la configuration fonctionne.

Quelques commandes Afficher pris en charge par l'outil Outil d'interpréteur de sortie(seulement pour inscrit utilisateurs) qui vous permet de visualiser une analyse de la sortie de la commande Afficher.

afficher tout le groupe de serveurs radius– Répertorie tous les groupes de serveurs RADIUS configurés sur le point d'accès.

Dépannage

Procédure de dépannage

Pour dépanner votre configuration, procédez comme suit :

- Dans un utilitaire ou un logiciel côté client, un nouveau profil ou une nouvelle connexion doit être créé avec des paramètres identiques ou similaires pour garantir que rien n'a été corrompu dans les paramètres du client.

- Afin d'exclure la possibilité d'interférences RF affectant une authentification réussie, il est nécessaire de désactiver temporairement l'authentification en procédant comme suit :

- Exécuter des commandes à partir de la CLI pas d'authentification ouverte eap eap_methods, pas d'authentification network-eap eap_methods et authentification ouverte.

- À partir de l'interface graphique de la page SSID Manager, vous devez décocher Réseau-EAP, cochez la case ouvert et remettez le menu déroulant sur Aucun ajout. Si le client est apparié avec succès, la radio ne causera pas de problèmes d'appariement.

- Vous devez vous assurer que les mots de passe secrets partagés sont synchronisés entre le point d'accès et le serveur d'authentification.

- À partir de la CLI, sélectionnez la ligne radius-server host x.x.x.x auth-port x acct-port x key

. - À partir de l'interface graphique de la page du gestionnaire de serveur, saisissez à nouveau le secret partagé du serveur correspondant dans le « secret partagé ». L'entrée secrète partagée pour le point d'accès sur le serveur RADIUS doit contenir le même mot de passe secret partagé mentionné précédemment.

- Supprimez tous les groupes d'utilisateurs du serveur RADIUS. Il peut parfois y avoir des conflits entre les groupes d'utilisateurs définis par le serveur RADIUS et les groupes d'utilisateurs du domaine sous-jacent. Vérifiez les entrées du journal du serveur RADIUS pour tentatives infructueuses et les raisons pour lesquelles ces tentatives ont échoué.

Commandes de dépannage

Quelques commandes Afficher pris en charge par l'outil Outil d'interpréteur de sortie(seulement pour inscrit utilisateurs), qui vous permet de visualiser les résultats de l'exécution de la commande Afficher.

Chapitre Authentification de débogage contient une quantité importante de détails sur la façon dont vous pouvez collecter et interpréter la sortie des commandes de débogage liées à EAP.

Noter: Avant d'exécuter des commandes déboguer, veuillez consulter la rubrique Une information importantà propos des commandes de débogage.

- machine d'état d'authentificateur de debug dot11 aaa– Affiche les principales sections (ou états) de la négociation entre le client et le serveur d'authentification.

Noter: Dans les versions du logiciel Cisco IOS antérieures à 12.2(15)JA, la syntaxe de commande déboguer est la suivante débogage dot11 aaa dot1x machine d'état. - déboguer le processus d'authentification dot11 aaa– Génère des enregistrements uniques de dialogues de négociation entre le client et le serveur d'authentification.

Noter: Dans les versions du logiciel Cisco IOS antérieures à 12.2(15)JA, la syntaxe de la commande debug est : déboguer le processus dot11 aaa dot1x. - déboguer l'authentification radius– Affiche les négociations RADIUS entre le serveur et le client reliés au point d'accès.

- déboguer l'authentification aaa– Sort les négociations AAA pour l'authentification entre le dispositif client et le serveur d'authentification.

Avoir des questions?

Contactez Akvilon-A pour connaître les détails et obtenir exactement ce dont vous avez besoin.

Une entreprise qui fabrique des équipements de réseau tels que des communicateurs, des routeurs, des écrans, des modems, des routeurs, des serveurs, etc. C'est également un important fabricant et un chef de file dans le domaine des technologies informatiques et des réseaux.

Cisco

C'est une société américaine qui développe et vend des équipements de réseau. La principale devise de l'entreprise: offrir la possibilité d'acheter tous les équipements réseau uniquement chez Cisco Systems.

Outre la fabrication d'équipements, l'entreprise est la plus grande entreprise au monde dans le domaine de la haute technologie. Vous demandez toujours: "Cisco - qu'est-ce que c'est?" L'entreprise au début de son activité ne produisait que des routeurs. Aujourd'hui, c'est le plus grand leader dans le développement de technologies pour Internet. Création d'un système de certification multidisciplinaire pour les spécialistes du réseau. Les certifications professionnelles Cisco sont très appréciées, au niveau d'expert (CCIE) très respecté dans le monde informatique.

Le nom Cisco vient de la ville de San Francisco, en Californie. Le logo est une copie du Golden Gate Bridge. La société opère en Russie, en Ukraine et au Kazakhstan depuis 1995. En 2007, l'augmentation considérable des ventes de sécurité de l'information s'élevait à environ 80 millions de dollars. Et depuis 2009, il existe un centre de recherche et développement en Russie.

C'est cette entreprise qui est à l'avant-garde dans la construction de réseaux intérieurs étendus et très fiables. La série Aironet utilise la sécurité, la contrôlabilité de haute précision, la sécurité pour construire un réseau Wi-Fi. Cette série a cinq points d'accès, ce qui aide à résoudre de nombreux problèmes. Un tel réseau prend en charge trois normes : a, b, g, ainsi que 802.11n, afin de maximiser

Vous pouvez modifier manuellement les droits, ajouter et supprimer des utilisateurs sur un réseau de deux ou trois points d'accès. Mais si plus, vous devez utiliser un appareil tel qu'un contrôleur. Ce mécanisme intelligent surveille non seulement le réseau, mais répartit également la charge de manière égale entre les points d'accès du réseau en utilisant l'analyse des points d'accès. Il existe deux modèles de contrôleurs : 2100 et 4400.

Programme de l'Académie Cisco

Dans l'économie technologique en plein essor, les connaissances en matière de réseautage et d'Internet proviennent du programme de réseautage de l'Académie Cisco.

Bien sûr, vous voulez savoir : Cisco - qu'est-ce que c'est ? Il comprend du matériel provenant d'Internet, des exercices pratiques, une évaluation des connaissances des étudiants. Ce programme a été fondé en 1997 à 64 les établissements d'enseignement. Il s'est répandu dans 150 pays. Les spécialistes du programme préparent les futurs enseignants dans les centres de formation (SATS). Ensuite, les enseignants forment des enseignants régionaux, et ils forment des enseignants locaux, et les enseignants locaux enseignent les connaissances acquises aux élèves. Une fois diplômés, les étudiants reçoivent les certificats Network Specialist (CCNA) et Network Professional (CCNP). À l'heure actuelle, en plus de ces certificats, les cadets peuvent également suivre des cours dans différents domaines. Au fil du temps, le programme s'adapte constamment à des normes élevées.

Système informatique unifié Cisco (UCS)

De nos jours, les entreprises exigent une réponse rapide, c'est pourquoi de plus en plus d'attention est accordée au système informatique unifié Cisco (UCS). Alors, Cisco, qu'est-ce que c'est ?

La première plateforme au monde où vous pouvez créer des centres de données. Il fournit une infrastructure intelligente et programmable qui simplifie et accélère les applications et les services de classe appropriés dans le cloud dont vous avez besoin. Ce système unifie la gestion basée sur un modèle, alloue les ressources appropriées et prend en charge la migration pour rendre les applications plus rapides et plus faciles à déployer. Et tout cela augmente ainsi le niveau de fiabilité et de sécurité. Ce que fait cette plateforme au final :

- combine différentes ressources réseau et serveurs Cisco en un seul système ;

- augmente le degré de disponibilité et de performance des applications ;

- minimise les services pour le travail opérationnel ;

- distribue de manière optimale la capacité du centre de données pour réduire le coût de possession.

Des performances d'application record sont atteintes avec le système informatique unifié de Cisco.

Cisco Eap

Tout le monde veut savoir : Cisco Eap - qu'est-ce que c'est ? Disons protocole d'authentification étendu. Les paquets d'informations sans fil sont traduits en paquets qui sont transmis sur des câbles et envoyés au serveur d'authentification et inversement. Si nécessaire, un tel système est utilisé dans le rôle passif du point d'accès. Il existe des méthodes EAP :

- SAUT;

- EAP (PEAP)-MS-(CHAP) version 2 ;

- jeton générique PEAP (GTC);

- EAP sur tunnel sécurisé (FAST);

- EAP-Tunnel du Manque (TLS);

- TLS tunnelisé EAP (TTLS).

EAP fonctionne sous IOS. Il est particulièrement sensible aux attaques verbales, pas aux nouveaux types d'attaques. Il vous suffit de développer un mot de passe fort et de le changer périodiquement. Considérons maintenant Cisco Eap Fast - qu'est-ce que c'est ?

EAP-FAST est un programme développé par Cisco Systems. Une méthode EAP telle que Leap est bien établie parmi les téléphones IP et est prise en charge par FreeRADIUS. Demandez : Cisco Leap Module est un programme permettant d'autoriser les utilisateurs Wi-Fi. Vulnérable lors du calcul des listes MD5 d'enveloppements de mot de passe.

Module Cisco Peap

Nous sommes intéressés par : Cisco Peap Module - qu'est-ce que c'est ? Un programme très simple, à première vue, pour le nettoyage rapide de Windows à partir de divers registres obsolètes et inutiles. Ce nettoyage améliore les performances du système. Pris en charge par différents systèmes d'exploitation comme Windows Vista/7/8/Server 2012.

Récemment, les internautes actifs sont de plus en plus confrontés à l'apparition de programmes inconnus sur leur PC : personne n'a intentionnellement installé de tels logiciels, mais les programmes se sont retrouvés d'une manière ou d'une autre sur un ordinateur en état de marche. Un excellent exemple d'un tel logiciel est le programme Cisco EAP-FAST Module, Cisco LEAP Module ou Cisco PEAP Module. En même temps, la plupart des utilisateurs ne comprennent pas de quel type de programme il s'agit ? et est-il nécessaire - tout à coup, la suppression entraînera l'inopérabilité d'autres applications ?

Qu'est-ce qu'un module rapide Cisco eap ?

Si vous vous êtes déjà connecté à un domaine réseau ou à , l'apparence du programme oreille cisco module rapide parmi les logiciels de travail n'est pas surprenant: ce programme est un service d'authentification utilisant un tunneling sécurisé (eap-fast) - une sorte d'eap de Cisco.

Ce service permet l'authentification via le WAN selon la norme IEEE 802.1X. eap-fast offre également une protection contre diverses attaques réseau.

Qu'est-ce que ce programme et est-il nécessaire?

Si vous n'avez jamais utilisé de produits Cisco auparavant et que vous ne vous êtes pas connecté à un domaine réseau, vous pouvez le supprimer en toute sécurité. Initialement, ce programme était destiné à l'infrastructure sans fil de Cisco.

En règle générale, Cisco eap-fast est pertinent pour les utilisateurs ou les organisations qui ne peuvent pas répondre aux exigences de sécurité des politiques de mot de passe, qui ne souhaitent pas utiliser de certificats numériques dans leur travail ou qui ne prennent pas en charge différentes sortes bases de données. Dans de tels cas, eap-fast protégera contre une variété d'attaques de réseau, y compris les attaques de l'homme du milieu, l'usurpation d'authentification, les attaques de type AirSnort, l'usurpation de paquets (basée sur les réponses des victimes) et les attaques par dictionnaire.

Si une organisation utilise (comme WPA ou WPA2, qui incluent la norme 802.1x à des fins d'authentification), et est également incapable d'appliquer les exigences de la politique de mot de passe et ne souhaite pas utiliser de certificats, elle peut alors implémenter en toute sécurité eap-fast pour renforcer la sécurité. en général.

Qu'est-ce que ce programme et peut-il être supprimé ?

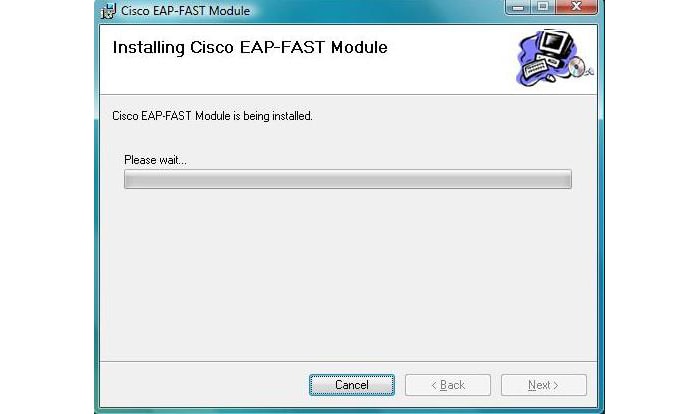

Parfois, lors de la réinstallation des pilotes de l'adaptateur réseau sans fil, l'installation rapide de Cisco est également activée, au-delà de laquelle le processus "ne va pas" - le programme d'installation "se bloque" et le réseau sans fil reste indisponible. Raisons possibles un tel "comportement" réside dans la définition incorrecte de la carte réseau elle-même ou du nom du modèle.

Pour prévenir et éliminer de tels problèmes, il est conseillé d'analyser périodiquement le système à la recherche de virus à l'aide d'antivirus tels que Dr.web CureIt.

Après tout, lors de la réinstallation du système, vous pourriez obtenir des pilotes et des programmes d'installation déjà infectés. Dans le même temps, les antivirus standard, tels que Kaspersky, peuvent simplement ignorer les fichiers infectés en les ajoutant aux exclusions - et, par conséquent, leur donner un accès presque complet au système.

Si les pilotes ont été installés à l'aide du programme d'installation, vous devez d'abord désinstaller ce programme via le Panneau de configuration dans l'élément "Programmes et fonctionnalités" (pour Windows 7 et supérieur) ou "Ajout/Suppression de programmes" (pour Windows XP) et encore.

Si tout le reste échoue, vous devez utiliser Programme Everest(alias AIDA) pour déterminer le bon ID de périphérique, grâce auquel vous pouvez trouver les bons pilotes. Cela peut également être fait via le gestionnaire de périphériques standard en accédant aux propriétés de l'appareil et en sélectionnant l'élément Détails, cependant, le programme Everest rendra cela plus facile et plus pratique.

Comment désinstaller le programme

Pour supprimer complètement le module Cisco eap-fast, utilisez l'assistant Ajout/Suppression de programmes du Panneau de configuration. Le guide étape par étape pour la suppression est le suivant :

- - ouvrez le menu Démarrer et accédez au Panneau de configuration ;

- - sélectionnez Ajout/Suppression de programmes pour Windows XP ou Programmes et fonctionnalités pour Windows Vista, 7 et 10 ;

- - Trouvez le programme du module Cisco eap-fast et cliquez dessus. Pour Windows XP, cliquez sur l'onglet Modifier/Supprimer ou cliquez simplement sur le bouton Supprimer ;

- - suivez les instructions de suppression jusqu'à ce que le processus soit terminé avec succès.